Почему email всё ещё важнее мессенджеров: как сохранить порядок в деловом общении в 2025 году

В 2025 году большая часть делового общения, казалось бы, окончательно переехала в мессенджеры. Telegram, WhatsApp, Slack, Microsoft Teams — быстрые, удобные, с уведомлениями в один клик. Но именно из-за своей скорости и бесструктурности они всё чаще становятся источником информационного шума,...

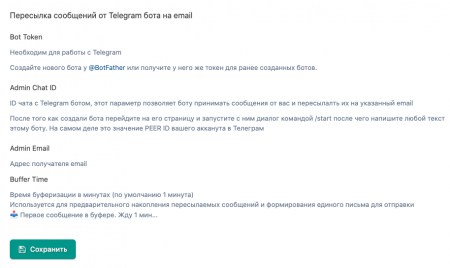

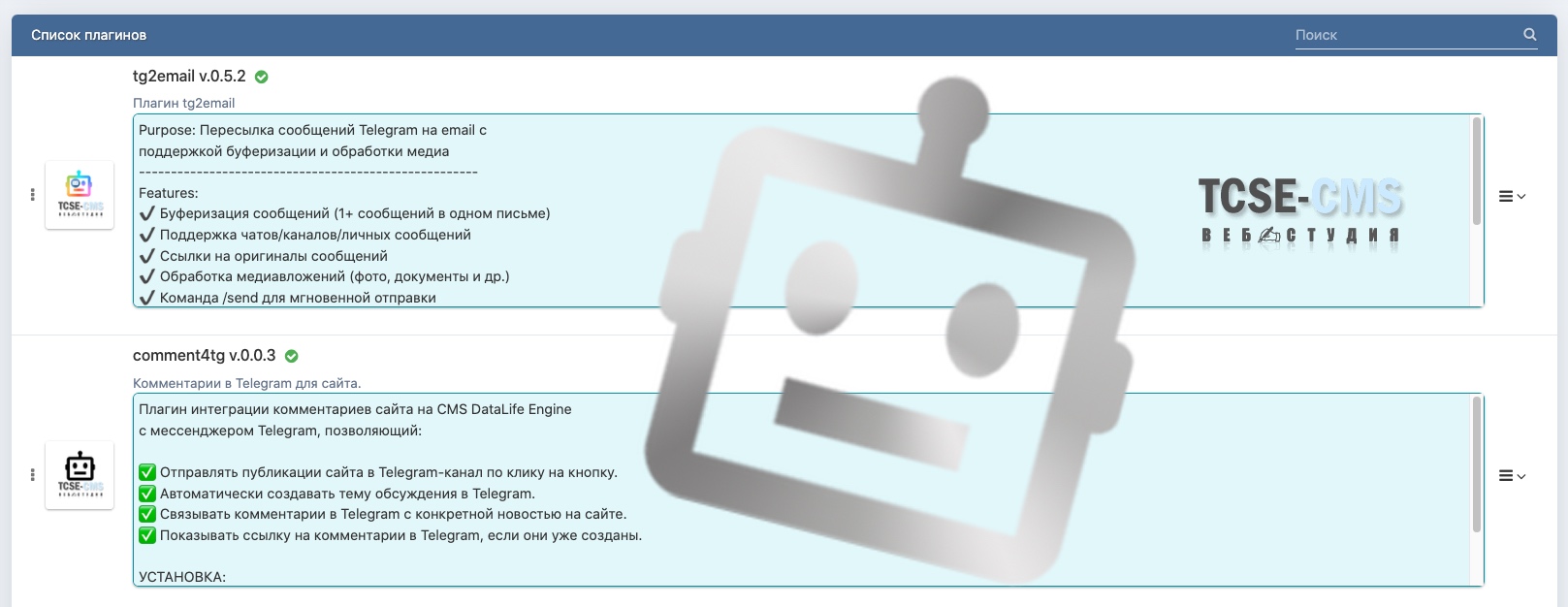

DLE-tg2email — Пересылка сообщений из Telegram на email

DLE-tg2email — это мощный и безопасный плагин для DataLife Engine (DLE), который позволяет пересылать любые сообщения из Telegram (личные, из групп, каналов) прямо на email. Идеально подходит для бизнеса, поддержки клиентов, архивации переписки и автоматизации коммуникаций. 📬 Telegram → Email =...

[Перевод] Evil-noVNC — реалистичная симуляция фишинга

Традиционные методы фишинга уже не работают, а современные системы, для повышения безопасности, поддерживают многофакторную аутентификацию (MFA). Однако злоумышленники развиваются и используют новые методы, такие как Evil-noVNC — современная атака Browser-in-the-Browser (BitB), которая применяет...

Не лает, не кусает, в 1С не пускает. Что поможет спасти ваши базы 1С от критической уязвимости BDU:2025-07182

17.06.2025 г. ФСТЭК России зафиксирована критическая уязвимость в платформе 1С:Предприятие 8 под номером BDU-2025-07182. Этот дефект позволяет злоумышленникам, действующим удаленно, получить несанкционированный доступ к системе от имени произвольного пользователя, что создает серьезные риски для...

Злоумышленники распространяют вредоносное ПО под видом списков пропавших на СВО

Привет! Это Камиль Камалетдинов и Егор Григорьев, специалисты Angara SOC. Мы обнаружили и изучили вредоносное ПО, которое злоумышленники распространяют в тематических группах, посвященных поиску пропавших в зоне СВО. По подсчетам экспертов Отдела защиты бренда Angara SOC, на 43% каналов,...

Как понять, что пора менять SEO-подрядчика

5 признаков, что агентство не выполняет свою работу качественно....

От хаоса к системе: внедряем шаблоны для быстрого и контролируемого визуала в команде

Как всех нас спасут модульные дизайн-системы....

В серверный шкаф попасть хотите – ключ приложите: как ограничить доступ к стойкам и следить за состоянием дверей

Привет, хабровчане! Меня зовут Николай Клягин, и я занимаюсь эксплуатацией и обслуживанием слаботочных систем в облачном провайдере Nubes. Проще говоря, я контролирую корректность работы автоматической пожарной сигнализации, системы оповещения и управления эвакуацией, автоматической системы...

CyBOK. Глава 3. Законы и регуляторные нормы. Часть 2

Мы продолжаем серию публикаций, посвященную своду знаний по кибербезопасности - Cybersecurity Body of Knowledge (CyBOK). В Главе 3 данного свода знаний описываются основные регуляторные нормы и принципы международного права, которые имеют отношение к кибербезопасности и могут применяться при оценке...

ChameleonLab: Под капотом. Часть 3 — Визуализатор криптографии: От пароля до шифротекста

В предыдущих статьях мы рассмотрели ChameleonLab как инструмент для стеганографии и стеганоанализа. Но одна из ключевых идей проекта — не просто дать инструмент, а показать, как он работает изнутри. Многие программы используют шифрование, но почти ни одна не позволяет заглянуть в "чёрный ящик" и...

SD-WAN и трудности миграции: успеть за 30 минут

Я работаю в сервисной компании, и в своей работе мы часто используем российские SD-WAN решения. Делаем крупные и нестандартные внедрения, а также предоставляем сеть по «подписочной модели» на основе Kaspersky SD-WAN. В этой второй статье из цикла я бы хотел поделиться нашим опытом миграции на...

Почему компании выходят из облака?

Привет, Хабр! Почему некоторые компании возвращаются к локальной инфраструктуре, оставляя публичное облако в прошлом? Казалось бы, облачные технологии — это будущее, но растущая тенденция обратной миграции доказывает обратное. В этой статье мы расскажем вам, что движет этим процессом и какие выгоды...

Расследование: отечественные микросхемы в счетчиках электроэнергии – миф или реальность?

Расследование: отечественные микросхемы в счетчиках электроэнергии – миф или реальность? 13 апреля в канале пользователя @STriple вышла первая разоблачающая публикация о производителях счетчиков, использующих комплектующие зарубежного происхождения, что запрещено законом. Со временем таких статей...

Пентесты: как сделать всё по закону

Развитие IT-технологий приводит к очевидному росту различных киберпреступлений, осуществляемых посредством взлома этих самых IT-технологий. Чтобы защищаться от таких посягательств, владельцы программ, сервисов, крупных IT-систем вынуждены самостоятельно заказывать такие взломы у сторонних лиц с...

Passkeys как альтернатива CAPTCHA: миф или будущее?

Passkey (от англ. «ключ доступа») — это современная технология, призванная заменить пароли и упростить вход в систему. Passkey представляет собой пару криптографических ключей (открытого и закрытого), связанных с устройством пользователя. Читать далее...

[Перевод] Перестаньте переживать об allowPrivilegeEscalation

Многие инженеры теряются в нюансах настройки allowPrivilegeEscalation в Kubernetes. Автор статьи простым языком объясняет, зачем нужен этот флаг, как он работает и почему его наличие или отсутствие не критично для большинства сценариев. Если хотите понять, как устроена безопасность контейнеров, —...

Как я решила проблему ухода за котом во время отпуска: автономный лоток + смарт-кормушка с камерой

Привет, Хабр! Хочу поделиться личным опытом: я спокойно уехала в отпуск на две недели, оставив кота одного — и всё благодаря современным смарт-гаджетам: речь идет про автономный лоток, который дополняет смарт-кормушка со встроенной камерой. С таким набором не страшно оставлять питомца на время...

Идеальные кадры больше не работают: как бренды учатся быть искренними в соцсетях

Что нужно понимать, чтобы не потерять аудиторию....

Назад